端到端加密,全称为端到端加密机制,是一种用于提升通信私密性的技术方案。它的基本思路是在信息发送方的终端设备上完成加密处理,再由接收方的终端设备完成解密操作。在整个数据传输过程中,信息始终以密文形式存在,网络中的中转节点只负责传输,而无法读取内容本身。通过这种方式,通信内容的可读范围被限定在通信双方之间,从而为日常消息、语音通话以及文件传输提供一种相对安全的技术基础。这种机制已逐步应用于主流通信软件和部分数据服务中,成为信息保护的重要组成部分。

在端到端加密体系中,信息在离开发送方设备之前就会被处理为密文。发送设备会利用加密算法将原本可读的文字、图片或语音数据转换为一串难以识别的编码内容。这一步骤通常依赖密码学中的对称加密技术,即使用同一把密钥完成加密和解密操作。对称加密在运算效率方面表现较高,适合对大量通信数据进行持续处理,因此在实际通信中被频繁采用。

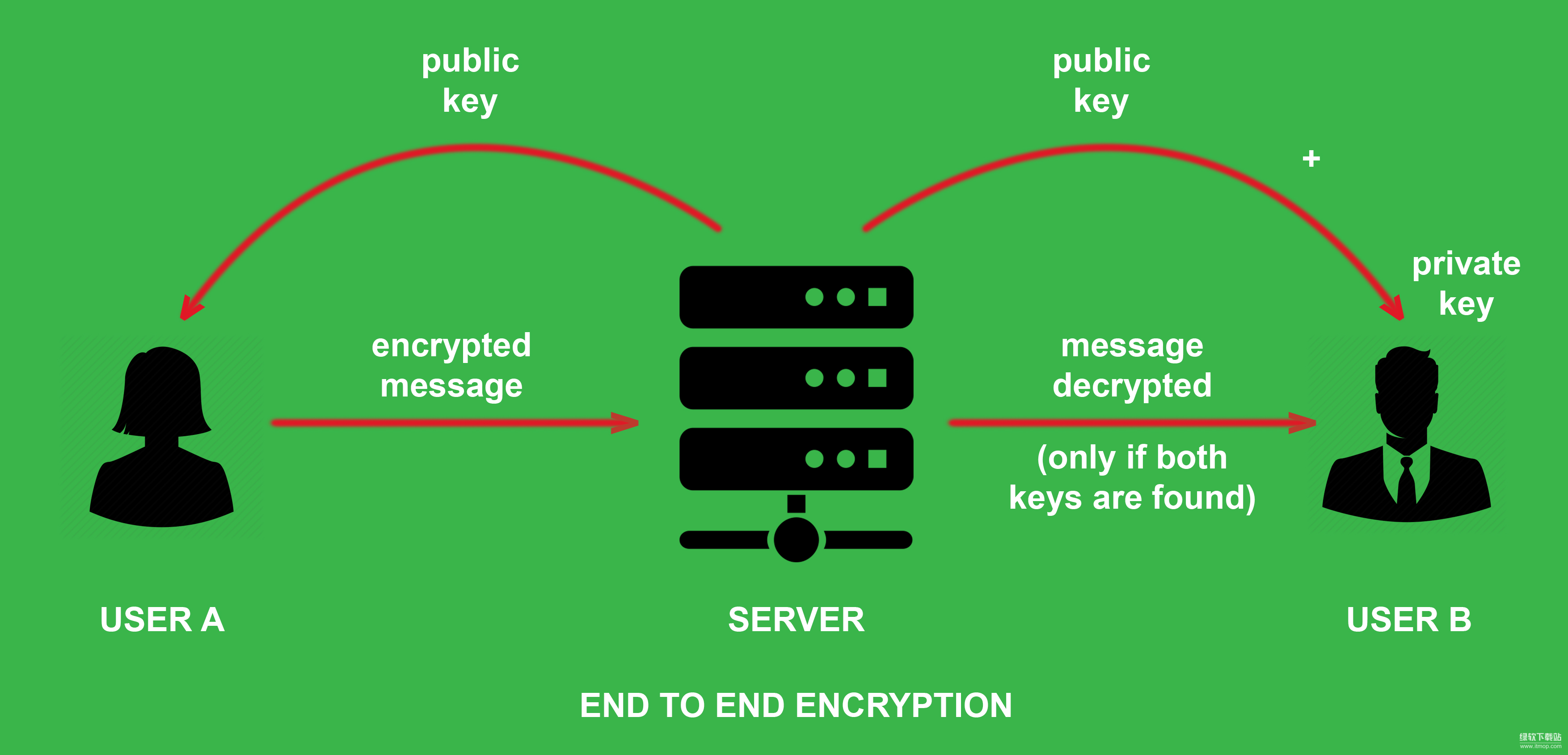

为了避免密钥在传输过程中被第三方获取,系统会在通信建立阶段引入非对称加密方式。非对称加密通过一组公钥和私钥配合使用,用公钥对信息进行加密,用私钥进行解密。通过这种方式,对称密钥可以在网络环境中进行交换,而不必直接暴露明文内容,从而为后续通信建立基础保护条件。

完成加密后的数据会通过网络传输到接收方设备。在这一过程中,数据可能会经过多台服务器或网络节点,这些节点只能识别数据包的传输路径和格式信息,而无法解析其中的通信内容。由于解密所需的私钥仅存储在接收方终端设备中,中转环节即便接触到数据本身,也难以还原其原始含义。

当密文抵达接收方设备后,系统会调用本地存储的密钥进行解密处理,将编码后的内容还原为可读信息。这种从发送端到接收端的完整加密链路,使通信内容在传输阶段保持封闭状态,有助于降低通信内容被外部查看或记录的可能性。

端到端加密依赖一套清晰的密钥体系来运行。每一位通信参与者通常都会生成一对密钥,其中公钥用于公开分发,私钥则保存在本地设备中。发送方在准备发送信息时,会使用接收方的公钥对数据进行加密,这样生成的密文只能由持有对应私钥的设备进行解密。

这种设计使得即便通信数据在网络中被截获,第三方也无法直接解读内容。由于私钥不会离开终端设备,服务提供方本身也不具备解密条件,从而将信息可读范围限定在通信双方之间。

在实际通信过程中,端到端加密系统还会结合身份验证机制来确认通信对象的真实性。通过数字签名等方式,接收方可以判断信息是否确实来自预期的发送方,而不是被其他节点冒用身份发送。这种验证方式有助于减少通信被篡改或伪造的情况发生。

同时,系统还会在解密阶段对信息完整性进行校验,判断数据在传输过程中是否发生变化。如果发现内容不一致,系统可能会提示通信异常,从而提醒用户关注通信状态。

在即时通信场景中,端到端加密被广泛用于文字聊天、图片发送以及语音交流。当用户通过通信应用发送消息时,加密操作会在本地设备自动完成,接收方设备在收到数据后再进行解密。整个流程对用户而言较为隐蔽,使用体验与普通通信方式接近。

在多人聊天或群组交流中,系统会为每位参与者分配相应的加密参数,使消息在多个终端之间传输时保持加密状态。通过这种方式,群组中的通信内容仍然只对群内成员可读,而不会被中转系统解析。

端到端加密同样适用于文件传输和云端存储场景。在文件上传之前,用户设备会先对文件内容进行加密处理,然后再将密文上传至服务器。下载文件的一方需要具备对应的解密密钥,才能在本地还原文件内容。

这种方式使得存储服务提供方只承担数据保管和传输职责,而不直接接触文件内容本身。在涉及个人资料或敏感信息时,这种加密模式有助于提升数据在传输和存储过程中的保护水平。

端到端加密在实际部署时需要在安全性和通信效率之间取得平衡。加密和解密过程会占用一定的计算资源,因此协议设计通常会结合多种加密方式,减少对系统性能的影响。例如,在建立连接时使用非对称加密完成密钥交换,在正式通信阶段再采用对称加密处理大量数据。

通过这种组合方式,系统可以在维持较高保护水平的同时,控制通信延迟和资源消耗,使端到端加密能够适配即时通信和实时通话等场景。

并非所有通信服务都会启用端到端加密。一些平台为了实现内容审核、跨设备同步等功能,可能选择在服务器端保留解密能力。在这种情况下,通信内容在传输过程中虽然经过加密处理,但仍存在被服务方读取的可能。

因此,判断一项服务是否采用端到端加密,需要结合其技术说明和实现方式,而不能仅凭是否使用了加密传输来判断通信保护程度。

端到端加密通过将加密和解密环节放置在通信双方终端,为信息传输提供了一种结构清晰的保护思路。这种机制在消息交流、文件共享和语音通话等场景中,为通信内容提供了较高程度的私密保障,使信息可读权掌握在用户自身手中。

同时,这类技术在实际使用中也存在一定限制。例如密钥管理过程依赖终端设备的安全状态,多设备登录或设备更换可能带来管理复杂度。用户在选择通信工具时,应结合自身使用需求,了解其加密方式和实现范围,在使用便利性和通信保护之间做出理性判断。

关键词标签:E2EE,通信,区块链

相关阅读

热门文章

Uniswap交易所怎么下载?Uniswap下载教程最新版

Uniswap交易所怎么下载?Uniswap下载教程最新版

Web3的核心思想是什么?它如何通过区块链技术保障用户数据主权?

Web3的核心思想是什么?它如何通过区块链技术保障用户数据主权?

稳定币增发意味着什么?对加密市场的影响

稳定币增发意味着什么?对加密市场的影响

Boss Wallet支持哪些公链?如何简化资产管理?

Boss Wallet支持哪些公链?如何简化资产管理?

Solana ETF批准会推动SOL新高吗?影响如何?

Solana ETF批准会推动SOL新高吗?影响如何?

pol币是什么币,是去中心化的吗?pol币新手入门教学

pol币是什么币,是去中心化的吗?pol币新手入门教学

xbit安卓版2025正式版

xbit安卓版2025正式版时间:2025-09-15 17:17:36

xbit苹果版2025正式版

xbit苹果版2025正式版时间:2025-09-15 17:16:24

币安app安卓版

币安app安卓版时间:2025-09-04 15:50:31

OKX交易所官网app2025最新版

OKX交易所官网app2025最新版时间:2025-07-14 15:21:12

gate.io最新版本免费版

gate.io最新版本免费版时间:2025-07-10 14:15:21

bybit交易所最新版

bybit交易所最新版时间:2025-08-07 15:43:24

抹茶平台官方app最新版

抹茶平台官方app最新版时间:2025-07-09 15:17:06

冰币ice下载安装最新版本2025

冰币ice下载安装最新版本2025时间:2025-02-24 10:36:45

人气排行 薄饼交易所排名第几?薄饼交易所全球排名一览 国债代币化后在Uniswap建流动性池可行吗?这会成为一门好生意吗? 以太坊挖矿是什么意思?为什么现在已经不能用显卡挖矿了? 屎币是什么币 屎币是什么时候发行的 Hardhat怎么测坎昆分叉?测试网如何配? trust钱包手续费多少,trust钱包的手续费高吗? Solana如何运作?其权益加权QoS如何防止垃圾交易? meme币有投资价值吗?meme币的投资价值分析 solana钱包教程:详解phamtom如何创建solana钱包 Solana网络的DDoS防护策略是什么?速率限制如何过滤? uniswap支持什么钱包?支持uniswap的钱包推荐 币赢教程:币赢怎么转币给别人?

查看所有0条评论>>