剪映色度抠图教程

使用剪映可以帮助用户更好地剪辑各种那段视频,不过很多用户还不知道该如何使用剪映中的色度进行抠图,本文就将为大家介绍剪映色度抠图的操作教程。

1、进入剪映点击首页上方的【加号】按钮开始创作。

2、添加视频素材到剪映点击左下角的【剪辑】按钮。

3、下方弹出剪辑工具栏拖动工具栏向右侧查看。

4、在剪辑工具*右侧找到【色度抠图】新功能点击按钮。

5、进入【色度抠图】进行操作完成后点击右下角的对号按钮完成。

关键词标签:剪映

相关阅读 剪映滤镜怎么添加到全部-剪映滤镜添加到全部教程 剪映文字如何竖排-剪映文字竖排设置方法介绍 抖音剪映怎么关闭视频原声-剪映关闭视频原声方法介绍 剪映的马赛克功能在哪里-具体操作步骤 剪映如何加配音-剪映配音方法介绍 剪映怎么剪视频-剪映视频剪辑图文教程

热门文章

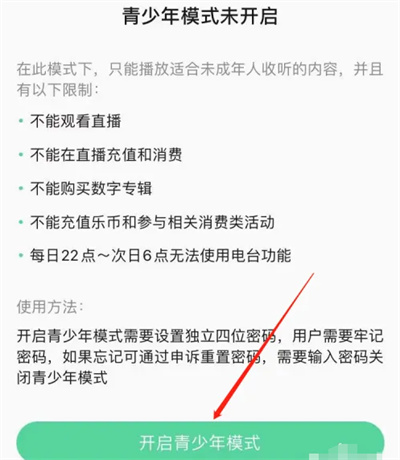

QQ音乐青少年模式方法步骤-QQ音乐如何开启青少年模式

QQ音乐青少年模式方法步骤-QQ音乐如何开启青少年模式

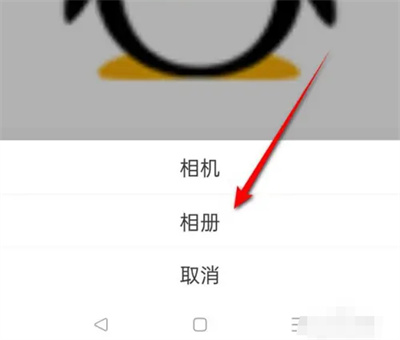

KK键盘自定义用户头像方法步骤-KK键盘如何自定义头像

KK键盘自定义用户头像方法步骤-KK键盘如何自定义头像

京东解除绑定QQ的方法步骤-京东如何解除绑定QQ

京东解除绑定QQ的方法步骤-京东如何解除绑定QQ

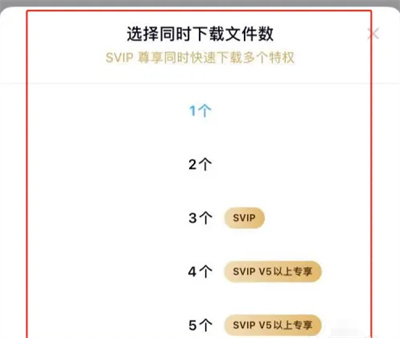

百度网盘改下载数量方法步骤-百度网盘如何改下载数量

百度网盘改下载数量方法步骤-百度网盘如何改下载数量

剪映下载安装官方免费版

剪映下载安装官方免费版时间:2024-11-29 12:04:56

剪映苹果手机版app

剪映苹果手机版app时间:2024-10-19 16:52:19

剪映专业版下载最新版本app

剪映专业版下载最新版本app时间:2024-04-27 19:06:46

剪映极速版软件

剪映极速版软件时间:2024-03-29 17:30:55

剪映国际版Capcut

剪映国际版Capcut时间:2022-02-22 16:25:47

剪映CapCut软件

剪映CapCut软件时间:2022-02-22 16:25:13

人气排行 百度识图查另一半情头-查另一半情侣头像方法 谷歌账号注册教程-google官网账号注册方法 最好的影视大全app-2022最新免费影视大全软件排行榜 2022打车软件排行榜前十名-好用的手机打车软件 手机应用商店排行榜-2022十大安卓应用商店排名 租房软件排行榜前十名 租房子比较靠谱的app推荐 运维必备的几款手机端SSH工具-手机可以ssh连接的软件 十大免费看电影的app排行榜-免费看电影的app有哪些

查看所有0条评论>>