翻开已过的08年日志,维稳成为不折不扣的关键词之一,与之相关的安防更是被上升到了极高的程度,IT业更是如此。不久前,Red Hat承认遭到了黑客的攻击。据称,这些攻击是针对该公司支持的商业和免费版Linux的服务器以及Fedora服务器的。一时之间,使用Linux的用

2015-06-28

1.阻止对恶意软件服务器的访问当台式机用户从未知的恶意软件服务器请求HTTP和HTTPS网页时,立即阻止此请求,节约带宽并扫描资源。2.把移动代码限制到值得信任的网站脚本和活跃代码等移动代码可以让网络更加丰富有趣,但也黑客渗透桌面计算机和运行可执行代码或应用

2015-06-28

远程网络连接在企业的信息化应用中是一门比较实用的技术。他可以通过各种方式实现,如VPN、远程控制工具等等。不过,远程桌面Web连接也是其中的一个佼佼者。如不少企业,会在企业的门户网站上留一个通向企业内网的接口。这可以让不在公司的员工可以实时的了解企业的

2015-06-28

工作中碰到过几次内网ARP.现就其中的查找方法作如下分析: 当一个网段有好几台服务器无法上网报障时,有可能是内网ARP,马上telnet 到三层交换机上(二层的不行)用show arp(华为设备用dis arp)可以查看到有几个IP地

2015-06-28

DV越来越普及,个人可以轻松的拍摄属于自己的视频。对于拍摄的视频,我们可以与网友一起分享。但是现在各种修改技术又非常普及,总有一些网友"恶搞",对别人的视频进行改头换面,改变了作品原有的初衷,侵犯了人家的版权。尤其是视频中有肖像文件,这

2015-06-28

在最近的一次安全警报中,Cisco Systems警告说Cisco IOS易于受到一种恶意攻击(请参考Cisco关于危急IOS漏洞的警告)。通过利用这个漏洞,黑客能够在思科设备上执行恶意代码或者发动一次DDOS攻击(拒绝服务攻击)。由于互联网上的路由器至少有70%的路由器是思科路由器,

2015-06-28

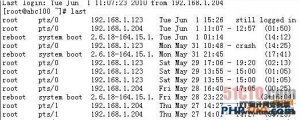

①首先要保证自己的服务器的绝对安全,root密码我一般设置为28位以上,而且某些重要的服务器必须只有几个人知道root密码,这个根据公司权限来设置,如果有公司的系统管理员离职,root密码一定要更改;玩linux久了的人都应该知道,更改root密码不会影响linux的cr

2015-06-28

如果你是程序员的话,在网站程序上也应该尽量从安全的角度上编写涉及用户名与口令的程序最好封装在服务器端,尽量少的在ASP文件里出现,涉及到与数据库连接地用户名与口令应给予最小的权限; 需要经过验证的ASP页面,可跟踪上一个页面的文件名,

2015-06-28

软交换设备还是比较常用的,于是我研究了一下软交换设备中的安全机制,在这里拿出来和大家分享一下,希望对大家有用。IPSec体系提供标准的、安全的、普遍的机制。可以保护主机之间、网关之间和主机与网关之间的数据包安全。由于涉及的算法为标准算法,故可以保证互

2015-06-28

网络威胁变得比以往任何时候都更普遍和复杂——仅仅依靠某个单一的防病毒解决方案恐怕还难以奏效。 很多恶意木马和蠕虫病毒比如Koobface和Conficker,被用来窃听键盘记录、剽窃敏感信息,给众多企业网络造成严重的破坏后果。与此同时,众多网络安

2015-06-28

为网购一族带来安全感的支付宝,其第三方付款模式的出现在一定程度上打击了网络诈骗者的嚣张气焰,亦加速了网上消费逐步趋向成熟。但是,近期,不法分子又在支付宝上动起了脑筋——利用即时通讯软件等方式传播廉价商品信息,并利用"钓鱼网站",

2015-06-28

1. sniffit既是个优秀的管理工具也是个危险的侵入工具。可被管理员用来检查网络中到底传输了些什么,学习各种tcp/ip协议的工作方法,也能被攻击者利用,主要是记录密码。2. 工作原理: 为什么能检查密码和不是传送给自己的数据呢?在典型的LAN环境中,(指共享式HUB上

2015-06-28

给数据加密是网络管理员常用的提高网络数据传输安全的措施之一。但是,网络管理员需要注意的是,给数据加密后再传输,会额外的增加网络设备CPU 的压力,会明显降低数据的传输速度。如接收到加密后的思科路由器,必须要先读取数据包包头的一些信息,然后才能够确定转

2015-06-28

一、打开IE,点选"工具"菜单,选择"Internet选项",再点选"常规"栏,第一项"主页"就是,在"地址"一栏中显示的就是当前IE默认起始页,下方还有三个选项:"使用当前页"、"使用默认页"、&

2015-06-28

一、修改网络设置: 为防止防毒软件的签名库更新,它们将修改机器上的网络配置。比如主机文件,外联IP过滤及域名服务器等,以便所有域名解析均由攻击者控制的域名服务器来接管。二、使防病毒或防木马工具失效: 为防止被清除,它们会关闭或更改防毒工具使其失效以便

2015-06-28

TCP是网络连接过程中主机发送的第一个包,其非常小,但是又非常的关键。SYN攻击就是大量利用这些包。由于这些包往往无法有效进行处理,但是主机或者网络设备无法有效辨别。他们往往需要对每个这种类型的包花费几秒钟时间进行尝试,然后才会放弃提供正常响应。一个包

2015-06-28

近日,国外网站评选出影响信息安全的十大事件,涵盖从加密、入侵检测到安全团队组织等。本文将从20世纪70年代开始,分别介绍这十大里程碑式事件。一、公共密钥加密Whifield Diffie在1975年创造了公钥"一词来描述他作为"巡游密码专家"所采用的一种加

2015-06-28

每个人的电脑硬盘中或多或少都有一些保密文件。有些人为了安全起见,采用一些加密软件对这些文件进行加密。其实,不必这么麻烦,我们只要把存储这些文件的分区隐藏起来,防止别人访问也可以起到相同的效果。 隐藏分区 单击"开始&rar

2015-06-28

火绒安全软件开启悬浮窗的方法其实也蛮简单了,打开软件的设置就可以开启。通过悬浮窗,你可以设置系统软件的运行情况,包括网速和占用情况,可以帮你关闭一些大量占用了流量与资源的软件,大家只需要开启火绒安全软件中的悬浮窗,具体的教程就参考下面的吧火绒

2015-06-28

上网的时候,经常会发现自己的网络防火墙在不停的发出警报,专家告诉你这就有可能是遭遇了黑客的攻击。那有什么办法来摆脱这些不请自来的黑客么? 一、取消文件夹隐藏共享 如果你使用了Windows 2000/XP系统,右键单击C盘或者其他盘,选择共享,你会惊奇地

2015-06-28