本文主要向大家介绍了IP欺骗技术,同时向给大家讲解了如何利用思科IOS进行防止IP欺骗,包括阻止IP地址,反向路径转发等方面,相信看过此文会对你有所帮助。 互联网充满着各种安全威胁,其中之一就是IP地址欺骗。IP欺骗技术就是伪造某台主机的IP地址的技术。通

2015-06-28

路由器操作系统同网络操作系统一样容易受到黑客的攻击。本文主要个大家介绍了提高路由安全的十个基本的小技巧,相信看完之后会对你有所帮助。 1.更新你的路由器操作系统:就像网络操作系统一样,路由器操作系统也需要更新,以便纠正编程错误、软件瑕疵和缓存

2015-06-28

企业网络安全涉及到方方面面。从交换机来说,首选需要保证交换机端口的安全。在不少企业中,员工可以随意的使用集线器等工具将一个上网端口增至多个,或者说使用自己的笔记本电脑连接到企业的网路中。类似的情况都会给企业的网络安全带来不利的影响。在这篇文章

2015-06-28

对Cisco思科路由器的安全性管理主要包括:建立口令以保护访问Cisco思科路由器的安全,使用正确的访问表以管理通过Cisco思科路由器的可接受数据流等。1、口令管理下面显示了设置控制从终端进行访问的口令的命令。命令 操作效果Line console 0 为控制台终端建立一个口

2015-06-28

我们知道,网络的发展离不开资源的共享。那么在这里面我们则是使用NFS协议来完成共享的。那么对NFS服务器的一些安全问题,我们则要时刻注意。NFS是网络文件系统(Network File System)的简称,是分布式计算系统的一个组成部分,可实现在异种网络上共享和装配远

2015-06-28

对于ICMP协议来说,我们更关注的就是它的安全问题。在很多方面,它的安全问题更令我们担忧。这里我们就来详细讲解一下防止ICMP攻击的主要方法。利用系统自身的缺陷进行各种入侵向来就是黑客常得手的重要途径,特别是对于防范意识不高的家庭用户来说更容易让黑客得手

2015-06-28

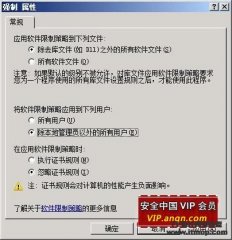

使用电脑的用户都有自己的秘密文件,特别是对于商务用户而言,自然不愿意让别人使用自己的电脑,以免造成商业机密的泄露。但是有时又不能不让别人用自己的电脑,真是有点犯难了。其实,我们可以通过简单的设置将电脑的硬盘锁住,从而就可以让别人访问不到被限制

2015-06-28

做好以下工作,可以防止硬盘数据丢失。一、 将C盘我的文档的路径修改到D盘,包括outlook,outlook express以及各种数据库文件的备份路径,都放到D区。其它重要的文件也应放在非系统区,因为系统区的故障发生率也大大高于其它分区。二、如果系统崩溃,在重新安装系统

2015-06-28

在向大家详细介绍root之前,首先让大家了解下Ubuntu root,然后全面介绍Ubuntu root,希望对大家有用。Ubuntu 对于桌面和服务器都是合适的。当前 Ubuntu 发布版支持 Intel x86 (IBM-compatible PC), AMD64 (Hammer) and PowerPC (Apple iBook and Powerbook

2015-06-28

1.Win7中"运行"命令在哪里? 直接 WIN+R 就会出现的 或者右键开始 属性 点开始菜单中的自定义 在里面勾上运行 就可以在开始菜单中显示运行了 2. 你是否遇到过这样的情况,浏览器启动时就自动加载了一个你自己"毫无知情"的

2015-06-28

相信很多人都知道Windows Server 2008系统的安全功能非法强大,而它的强大之处不仅仅是新增加了一些安全功能,而且还表现在一些不起眼的传统功能上。这不,巧妙对Windows Server 2008系统的组策略功能进行深入挖掘,我们可以发现许多安全应用秘密;现在本文就为

2015-06-28

无线网络系统如果没有采取适当的安全措施,无论这个无线系统是安装在家中还是办公室里,都可能引发严重的安全问题。事实上,一些针对住宅区提供互联网服务的提供商已经在他们的服务协议中禁止用户和其它非授权人共享联网服务。一个不安全的无线网络可能造成服务

2015-06-28

好多人都在学习Linux操作系统,当我们在应用Linux操作系统上网时,也许会遇到黑客的攻击,本文为你介绍Linux操作系统下防范黑客的一些实用技巧。 Linux是一个多用户的系统,一旦人家取得你的root用户之后,他就可以在你的系统上为所欲为了,由于单用户对系统

2015-06-28

目的:隔离同一交换机上属于相同Vlan的端口之间的互访。 实现: 1、Cisco29系列交换机可以做基于2层的端口安全,即mac地址与端口进行绑定。 2、Cisco3550以上交换机均可做基于2层和3层的端口安全,即mac地址与端口绑定以及mac地址与ip地址绑定。 3

2015-06-28

1. 组网需求 * 小区用户PC2、PC3、PC4分别与交换机的以太网端口Ethernet1/0/2、Ethernet1/0/3、Ethernet1/0/4相连 * 交换机通过Ethernet1/0/1端口与外部网络相连 * 小区用户PC2、PC3和PC4之间两两不能互通 2. 组网图图1-1 端口隔离配置组网示例图

2015-06-28

一个企业网的防病毒体系是建立在每个局域网的防病毒系统上的,应该根据每个局域网的防病毒要求,建立局域网防病毒控制系统,分别设置有针对性的防病毒策略。计算机病毒形式及传播途径日趋多样化,因此,大型企业网络系统的防病毒工作已不再像单台计算机病毒的检

2015-06-28

本文通过七步设置介绍了针对Windows 2000和Windows XP操作系统如何防范非法用户入侵的"七招"。 第一招:屏幕保护 在Windows中启用了屏幕保护之后,只要我们离开计算机(或者不操作计算机)的时间达到预设的时间,系统就会自动启动

2015-06-28

一、前言 我们知道,随着网络的发展和用户要求的变化,从Cisco IOS12.0 开始,CISCO 路由器新增加了一种基于时间的访问列表。通过它,可以根据一天中的不同时间,或者根据一星期中的不同日期,当然也可以二者结合起来,控制对网络数据包的转发,实现对网络的安全保护

2015-06-28

本文转载自程序员小辉的博客。原文标题:《配置 Linux 服务器 SSH 安全访问的四个小技巧》(http://www.xiaohui.com/dev/server/centos-security-for-ssh.htm)。越来越多的站长,开始使用独立主机(Dedicated Host)和 VPS。而为了节省成本或提高性能,不少人的独机

2015-06-28

谁动了你的无线网络流量?你有没有进行无线网络安全设置,保证你的网络安全呢?网络的安全越来越被人所重视,如果你还不知道怎么进行无线网络安全设置的话,那么就请仔细阅读下文吧,它将会为你详细列出五种方法。 随着科技的发展以及人们生活水平的提高,现

2015-06-28